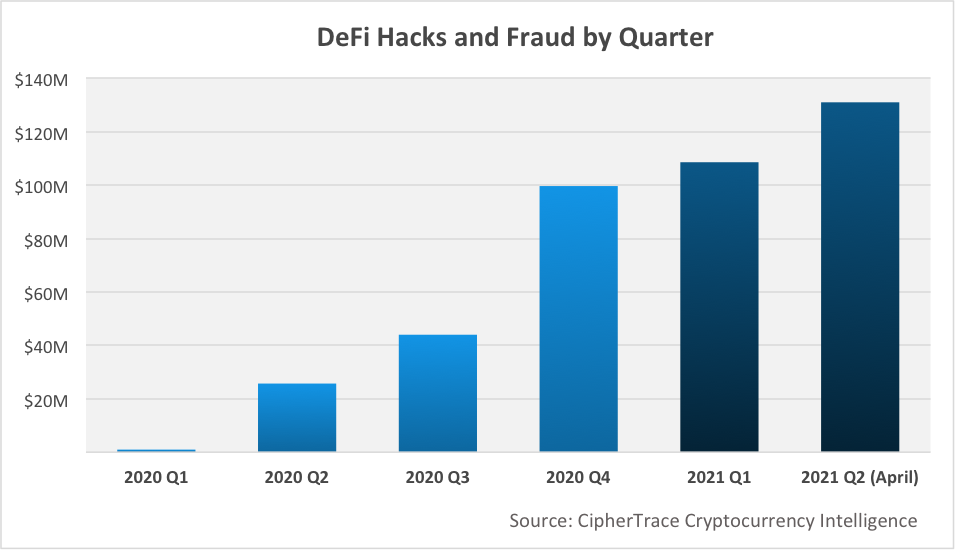

2021年5月のCipherTraceレポートによると、2021年4月末時点で、暗号化分野における盗難、ハッキング、詐欺の被害額は4億3,200万米ドルに達し、Defiのハッキング事件が全ハッキング攻撃の60%以上を占めています。これは 2020 年の 25% よりも高くなります。以下の図から、DeFiハッキング攻撃の件数は年々増加しており、2021年第2四半期の盗難額は約1億3,000万米ドルであることがはっきりとわかります。

DeFi ハッキング攻撃の多くのケースの中で、Flashloan は間違いなく最も一般的なタイプのハッキング攻撃です。フラッシュローンは、短期間に多額の資金を提供できる無担保のローンであり、ローンのスマートコントラクトはローンと同じトランザクションで完了する必要があるため、借り手は他のスマートコントラクトを使用して支援する必要がありますトランザクションの終了時にローン資金を使って即時トランザクションを実行します。このため、ハッカーがコードの抜け穴を悪用して価格を操作し、そこから利益を得るようになりました。

過去 2 週間に発生したフラッシュ ローン ハッキングの件数を数えました。

1. PancakeBunny BSCの生態

5月19日、PancakeBunnyは外部開発者からのフラッシュローン攻撃を受け、ハッカーはPancakeSwapを利用して多額のBNBを借り入れ、USDT/BNBおよびBUNNY/BNBの価格操作を続けて大量のBUNNYを取得しました。最終的に、ハッカーは PancakeSwap を通じて BNB を元に戻しました。このフラッシュローン攻撃による推定損失額は、114,631.5421WBNBと697,245.5699BUNNY、合計約4,500万米ドルです。トークンBUNNYの価格は一時2ドルを下回り、最大下落率は99%を超えた。

2. 行き詰まった金融 BSC の生態

5月22日、ハッカーはBOGトークン契約のプレッジ機能の脆弱性を狙ってフラッシュローン攻撃を実行した。抜け道は送金額の5%をチャージすることでデフレになるよう設計されている。具体的には、5%の手数料のうち、1%がバーンされ、4%が利益を賭けるための手数料として使用されます。ただし、トークンコントラクトの実装では転送額の 1% のみが請求されますが、それでもステーキング利益として 4% が膨らみます。その結果、攻撃者は借入を利用してステーキング量を大幅に増やし、自動送金を繰り返して膨らんだステーキング利益を要求することができます。その直後、攻撃者は水増しされた BOG を WBNB で約 360 万ドルで売却しました。

3. AutoShark BSC の生態

5 月 24 日、オートシャークはフラッシュ ローンによる攻撃を受けました。

1). 攻撃者はパンケーキの WBNB/BUSD 取引ペアから大量の WBNB を貸し出しました。

2).最初のステップで貸し出された全WBNBの半分が、PantherのSHARK/WBNB取引ペアを通じて大量のSHARKに交換され、同時にプール内のWBNBの数が増加します。

3). ステップ 1 とステップ 2 で WBNB と SHARK を SharkMinter に入力し、後続の攻撃に備えます。

4). AutoShark プロジェクトの WBNB/SHARK 戦略プールで getReward 関数を呼び出します。この関数は、ユーザーの収益性資金からサービス料金の一部を引き出し、貢献価値として SHARK トークンでユーザーに報酬を与えます。操作は SharkMinter 契約の操作に基づいて行われます。

5). SharkMinter 契約は、ユーザーが獲得した LP 手数料を受け取った後、LP を対応する WBNB と SHARK に再分割し、Panther の WBNB/SHARK 取引プールに再追加します。

6). 攻撃者は、手順 3 で事前に対応するトークンを SharkMinter コントラクトに入力しているため、SharkMinter コントラクトが流動性を削除し、その後流動性を追加する際に、SharkMinter コントラクト自体の WBNB と SHARK 残高を使用し、この部分を追加します。残高には、攻撃者がステップ 3 で SharkMinter に入力した残高が含まれており、その結果、最終契約によって得られた追加流動性の誤った残高が生じます。つまり、SharkMinter 契約は、攻撃者が巨額の手数料を入力したと誤って信じています。契約で;

7). SharkMinter コントラクトは、手数料の額を取得した後、tvlInWBNB 関数を通じて手数料の値を計算し、手数料の値に応じてユーザーに SHARK トークンを発行します。ただし、LPの値を計算する場合、Panther WBNB/SHARKプール内のWBNBのリアルタイム数をLPの合計量で割って、WBNB LPが交換できる量を計算します。ただし、2 番目のステップでは、Panther プール内の WBNB の数がすでに非常に多いため、計算される LP の値は非常に高くなります。

8). 間違った LP 値と間違った手数料額の場合、SharkMinter コントラクトは攻撃者の貢献を計算する際に最終的に非常に大きな値を計算し、これにより SharkMinter コントラクトは攻撃者のために大量の SHARK トークンを鋳造することになりました。 . 通貨。

9). その後、攻撃者は SHARK トークンを販売して WBNB と交換し、フラッシュ ローンを返済します。その後、利益を得て去ります。

この事件により AutoShark の価格は暴落し、99% 以上下落して 0.01 ドルまで下落しました。

4. MerlinLabs BSC の生態

5月26日には、DeFi収益アグリゲーターであるMerlinLabsが攻撃され、その攻撃方法はPancakeBunnyと同様で、200ETHの損失が発生しました。

5. JulSwap BSC の生態

5月27日、DEXプロトコルと自動流動性プロトコルJulSwapがフラッシュローンの攻撃を受け、$JULBは短期間で95%以上下落した。

6. BurgerSwap BSC の生態

自動マーケットメーカーのBurgerSwapがフラッシュローンによる攻撃を受けた疑いがあり、43万2,874個以上(約330万ドル相当)のバーガーが盗まれた。攻撃者は 1inch を通じて利益を実現しました。一部の投資家は97%近くを失った。

7.ベルトファイナンスBSCエコロジー

5月29日、Belt Financeはフラッシュローン攻撃を受けた。攻撃者はフラッシュ ローンを使用して、8 回の取引を通じて Belt Finance プロトコルから 620 万ドル以上の資金を取得し、資金のほとんどを anyETH に変換してイーサリアムに抽出しました。損失は620万ドルだった。

上記のハッキングされたプロジェクトにはすべて、BSC エコシステムに属しているという共通点があります。 5月以来、BSCエコロジープロジェクトは落雷融資の攻撃を受けており、損失総額は1億5,700万米ドルを超えている。巨額の損失は開発者にとっても警鐘を鳴らした。フラッシュローンは開発者がスマートコントラクトを作成する際に考慮しなければならないものである。

DeFi は常に将来の金融の新しいパラダイムとして考えられており、その出現により私たちはまったく新しい金融取引に参加できるようになります。しかし、テクノロジースタックの複雑さにより、特定の機能がシステムのまったく関係のない部分で悪用され、巨額の損失を引き起こす可能性があり、投資家の利益を損なうだけでなく、プロジェクトや業界に汚点を与えることになります。部外者はたじろぐということ。